recent/hot-posts

Dành Cho Người Mới

Kali Linux > Cơ bản/featured

Recent posts

Một trang blog về Laravel mới toanh đến từ tác giả TheKaliTools

Phát Nhâm

October 06, 2021

Hi các bạn, chắc các bạn độc giả quen thuộc của TKT cũng đã nhận ra một thời gian rất dài rồi trang đã không còn được cập …

Bắt đầu tự học Kali Linux

Phát Nhâm

August 01, 2021

Giới thiệu: Xin chào các bạn, nếu bạn là người mới bắt đầu tìm hiểu hệ điều hành Kali Linux hay các hệ điều hành linux k…

So sánh giấy phép mã nguồn mở Apache, MIT, GPL

Trương Nhật Anh

April 02, 2019

Mã nguồn mở ngày nay đã và đang trở nên phổ biến hơn bao giờ hết, những dự án mã nguồn mở có thể được tìm thấy hầu như …

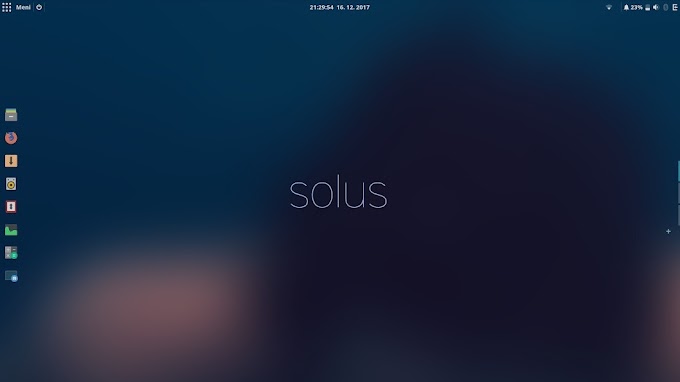

Hướng dẫn cài đặt phần mềm gõ tiếng Việt Ibus-Unikey trên Solus 4

Phát Nhâm

March 30, 2019

Hướng dẫn cài đặt Ibus-Unikey trên Solus 4 Ibus-unikey trên Solus 4 Đối với người dùng Việt Nam, phần mềm gõ tiếng V…

AUR là gì? Những AUR helper thay thế Yaourt trên Arch Linux

Jay Kit

March 26, 2019

AUR là gì? Arch User Repository Đối với người dùng Arch Linux thì cụm từ AUR (Arch User Repository) có lẽ đã quá que…

Hướng dẫn cài đặt Solus 4 chi tiết bằng hình ảnh mới nhất

Phát Nhâm

March 23, 2019

Gần đây, cộng đồng linux đã có lời khen cho Solus Linux. Vì nó là một hệ điều hành đẹp với rất nhiều tính năng tuyệt vời, …

Bài viết của tuần

Bắt đầu tự học Kali Linux

August 01, 2021

Hướng dẫn cài đặt các công cụ hacking trên Termux

October 29, 2017

Chuyên mục

Cho người bắt đầu

Kali Linux > Cơ bản

Kali Linux > Cơ bản

Bắt đầu tự học Kali Linux

August 01, 2021

Chuyên Mục Con

- Arch Linux > Cơ bản

- Chuyện Phiếm > Thông báo

- IOT > Cơ bản

- Kali Linux > Android Pentest

- Kali Linux > Cơ bản

- Kali Linux > Công cụ

- Kali Linux > Series

- Kali Linux > Tài liệu

- Kali Linux > Thủ Thuật

- Kali Linux > Tin Tức

- Kali Linux > Ứng dụng

- Linux > Cơ bản

- Linux > Thảo luận

- Linux > Thủ Thuật

- Linux > Ứng dụng

Bài Viết Mới

3/recent/post-list

Chuyên mục

Menu Footer Widget

Crafted with by TemplatesYard | Distributed by Blogger Themes

Kết nối với tôi