DVWA pentest phần 1: Hướng dẫn chi tiết cách cài đặt DVWA trên Kali

Chào các bạn, thời gian trước blog đã có một bài viết giới thiệu về Mã nguồn để thực hành pentest website DVWA rồi. Hôm na…

Sử dụng Kali Linux để pentest phần 5.1: Duy trì kiểm soát victim với script persistence

Persistence có nghĩa là Kiên trì. Có bao giờ bạn tự hỏi rằng nếu như đang kiểm soát mục tiêu thì bỗng nhiên bị mất kế…

Sử dụng Kali Linux để pentest phần 12: Tấn công WPS với Reaver

Hack wifi xài. Crack Wifi có phải để 'xài ké'? Theo mình nghĩ Crack Wifi có lẽ là phương pháp tấn công mà đ…

Sử dụng Kali Linux để pentest phần 11: Subterfuge

Lâu lắm rồi mình mới lại tiếp tục series này, hôm nay cúng ta sẽ tiếp tục nói về kiểu tấn công Social Engineering. Trong b…

Sử dụng Kali Linux để pentest phần 10: Tìm hiểu về Social-Engineer Toolkit

Về Social Engineer: Social Engineering - nghệ thuật giao tiếp đỉnh cao. Chắc chắn bạn đã từng nghe đến phương pháp S…

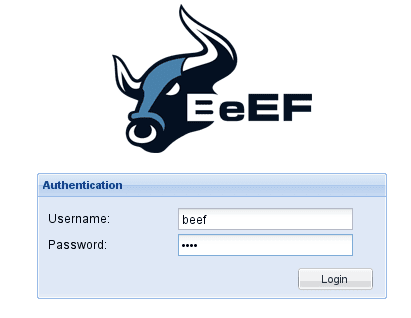

Sử dụng Kali Linux để pentest phần 9: Sử dụng BeEF - Browser Exploitation Framework

Lời nói đầu: Chào mừng các bạn quay lại với sesies Hacking cơ bản với Kali Linux , thời gian vừa qua mình hơi bận nên k…

Sử dụng Kali Linux để pentest phần 8: Cài đặt và sử dụng Metasploitable

Giới thiệu: Metasploit able không phải là Metasploit!!! Metasploitable là một bản phân phối Linux có mục đích tạo ra m…

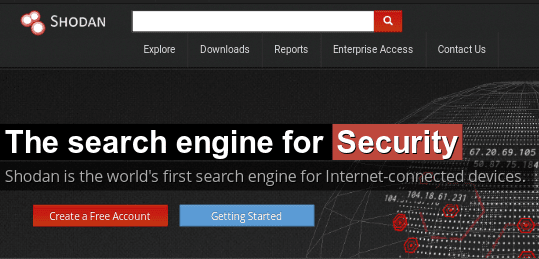

Sử dụng Kali Linux để pentest phần 7: Tìm kiếm trên Shodan - Google của Hacker

Giới thiệu về Shodan: Tìm kiếm trên trang chủ: Tiếp tục chuyên mục Information Gathering, mình sẽ giới thiệu đến các b…

Sử dụng Kali Linux để pentest phần 6: Thu thập thông tin với Recon-NG

Giới thiệu về Infomation Gathering: Information Gathering có nghĩa là Thu thập dữ liệu, đây thường là bước đầu tiên được…

Sử dụng Kali Linux để pentest phần 5: Nâng quyền và leo thang bậc quyền

Nâng quyền làm gì? Nâng quyền, leo thang bậc quyền hay chiếm quyền root là một bước cần thiết sau khi khai thác xâm nhậ…

Sử dụng Kali Linux để pentest phần 4: Hướng dẫn sử dụng payload Meterpreter

Payload là gì? Sau khi bạn khai thác một lỗ hỏng bảo mật và xâm nhập vào máy tính của mục tiêu, payload là một phần mềm…

Sử dụng Kali Linux để pentest phần 3: Thực hành tấn công Windows XP bằng Metasploit

Mở đầu: Ở bài trước mình đã nêu những bước cơ bản để sử dụng Metasploit khai thác một lỗi bảo mật. Còn bây giờ ta sẽ thự…

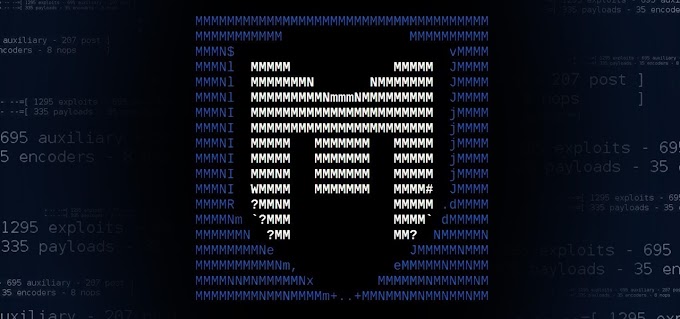

Sử dụng Kali Linux để pentest phần 2: Các bước cơ bản để sử dụng Metasploit

Metasploit Framework: Metasploit Framework (ở bài này mình sẽ gọi Metasploit) là một framework mã nguồn mở xây dựng từ n…

Sử dụng Kali Linux để pentest phần 1: Xây dụng lab để thực hành

Giới thiệu về series Sử dụng Kali Linux để pentest: Series này được viết lại bằng tiếng việt dựa trên cuốn Basic Secur…

Bài viết của tuần

Cài đặt Kali Linux dual boot Windows

Hướng dẫn cài đặt các công cụ hacking trên Termux

Chuyên mục

Cho người bắt đầu

Kali Linux > Cơ bản

Kali Linux > Cơ bản

Bắt đầu tự học Kali Linux

Chuyên Mục Con

- Arch Linux > Cơ bản

- Chuyện Phiếm > Thông báo

- IOT > Cơ bản

- Kali Linux > Android Pentest

- Kali Linux > Công cụ

- Kali Linux > Cơ bản

- Kali Linux > Series

- Kali Linux > Thủ Thuật

- Kali Linux > Tin Tức

- Kali Linux > Tài liệu

- Kali Linux > Ứng dụng

- Linux > Cơ bản

- Linux > Thảo luận

- Linux > Thủ Thuật

- Linux > Ứng dụng

Kết nối với tôi