Giới thiệu về Shodan:

Tìm kiếm trên trang chủ:

Tiếp tục chuyên mục Information Gathering, mình sẽ giới thiệu đến các bạn một công cụ thu thập thông tin trực tuyến mà bạn có thể truy cập bằng bất cứ thiết bị internet nào. Nếu bạn đã biết các sử dụng Google Dork, Shodan cũng có cách sử dụng tương tự vậy. |

| Shodan Search Engine. |

Shodan là một trang web cung cấp dịch vụ tìm kiếm, khác với google, các nội dung được tìm kiếm trên dây là thông tin về các máy chủ trên thế giới, từ đây bạn có thể tìm thấy một số thông tin có thể hữu ích cho quá trình thực hiện pentest của mình.

Hướng dẫn sử dụng Sodan:

Truy cập vào trang chủ, bạn hãy đăng nhập vào, nếu chưa có tài khoản thì hãy đăng ký. |

| Thanh tìm kiếm. |

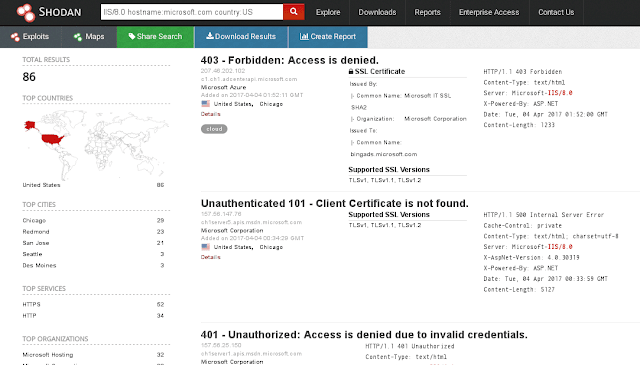

Ví dụ: giả sử bạn là nhân viên của Microsoft và cần tìm tất cả các máy chủ đang chạy IIS 8.0 ở Mỹ và hostname có chưa tên miền của Microsoft?

>>> IIS/8.0 hostname:microsoft.com country:US

|

| Kết quả trả về. |

Kết quả là ta thu được các kết quả như sau:

- Tiêu đề.

- Địa chỉ IP và hostname.

- Tên tổ chức sở hữu.

- Vị trí địa lý.

- Thông tin SSL.

- Các thông tin khác về kết nối.

Để sử dụng được thành thạo được Shodan thì bạn phải biết kết hợp từ khóa tìm kiếm và các bộ lọc tìm kiếm theo cấu trúc sau:

>>> keyword command1:value1 command2:value2

Còn sau đây danh sách bộ lọc tìm kiếm:

title: Tìm kiếm theo tiêu đề.

country: tìm kiếm theo quốc gia.

city: tìm kiếm theo thành phố.

net: tìm kiếm theo địa chỉ IP hoặc dãy IP.

hostname: tìm kiếm theo tên máy.

org: tìm kiếm theo tổ chức.

port: tìm kiếm theo port.

os: tìm kiếm theo hệ điều hành.

Ví dụ như trên, và bây giờ bạn muốn lọc ra các tìm kiếm trả về mã 200 ok, thuộc công ty Microsoft Corp

>>> IIS/8.0 200 ok hostname:microsoft.com country:US org:"Microsoft Corp"

Còn khi bạn muốn loại bỏ một từ khóa não đó trong kết quả trả về bạn có thể thêm dấu trừ - trước từ khóa. Giống như dưới đây ta loại bỏ các kết quả 401 và 302 khỏi kết quả trả về:

>>> IIS/8.0 -401 -302 ok hostname:microsoft.com country:US

Tương tự bạn cũng có thể sử dụng dấu trừ - với các bộ lọc tìm kiếm:

>>> IIS/8.0 200 ok -hostname:microsoft.com country:US

Lệnh vừa sử dụng sẽ trả về kết quả các máy chủ chạy IIS/8.0 trả về mã 200, không có chứa tên miền của Microsoft trong hostname và có vị trí ở Mỹ.

Tìm kiếm với Shodan trên Metasploit:

Để có thể sử dụng hệ thống tìm kiếm Shodan trên Metasploit, bạn cần thực hiện như sau:

- Đăng ký hoặc đặng nhập vào tài khoản Shodan.

- Truy cập vào trang Account để lấy API Key.

- Khởi động service postgresql và Msfconsole lên.

- Chọn sử dụng auxiliary/gather/shodan_search.

- Dùng lệnh show options để xem các tùy chọn các tham số:

↳ Tham số QUERY là câu truy vấn tìm kiếm của bạn.

↳ Tham số SHODAN_APIKEY là API Key có được ở Bước 2. - Chạy lệnh run để bắt đầu tìm kiếm.

Lời kết:

Thật sự thì mình khá bất ngờ với những gì mà Shodan mang lại, bạn có thể sử dụng để khoanh vùng mục tiêu, hoặc có thể quét một mục tiêu cụ thể để có thêm thông tin để thực hiện xâm nhập. Còn lại các bạn tự tìm hiểu nhé, nếu còn phát hiện điều gì thú vị, hãy chia sẻ bên dưới bình luận.

1 Comments

Thank ad , mong ad viết tiếp seri này :))

ReplyDelete